Action requise : Faille de sécurité détectée par PrestaShop (mars 2020)

Une faille de sécurité a été découverte par PrestaShop dans les

versions 1.7.0.0 jusqu'à 1.7.6.3

Est-ce une faille critique qui peut avoir un impact sur mon business ?

Oui, cette faille permet à un pirate de modifier les comptes clients pour les rendre inutilisables (perte des adresses postales et informations de compte).

Des robots malveillants sont actuellement à la recherche de sites comportant cette faille, le temps est compté pour se protéger.

Comment savoir si je risque une attaque ?

Nous venons de publier une mise à jour de FixMyPrestaShop intégré à Store Commander (2020-03-09) que vous pouvez récupérer par le menu Aide > Mettre à jour. (avez-vous peur de mettre à jour Sc ? Réponse en vidéo)

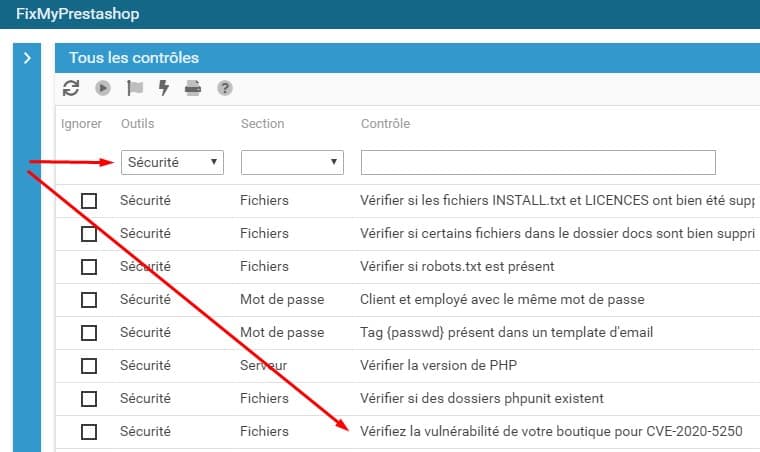

En utilisant le menu Outils > FixMyPrestaShop

et le contrôle Outils:Sécurité > "Vérifiez la vulnérabilité de votre boutique pour CVE-2020-5250" que vous voyez sur cette capture :

En cliquant sur le bouton "play" de la barre d'outils pour lancer le scan, vous obtenez :

- Soit OK : tout est ok pour vous, ouf !

- Soit ERREUR : nous vous indiquons les problèmes détectés.

Comment se protéger ?

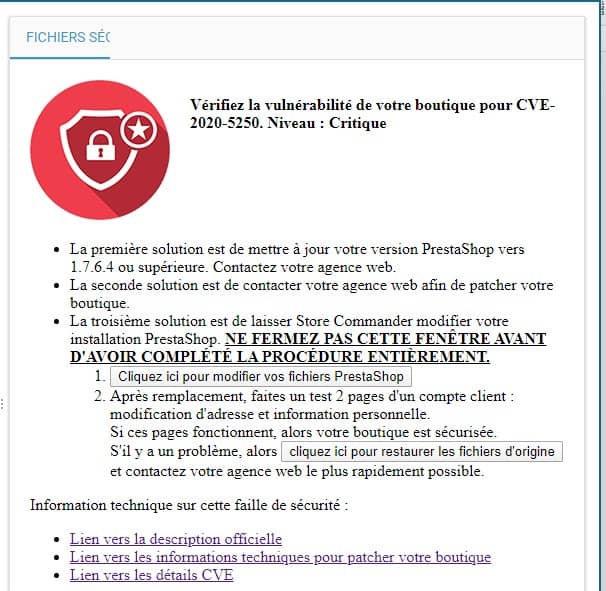

Si vous obtenez ERREUR, l'outil FixMyPrestaShop vous propose différentes solutions dans la partie droite de l'interface.

La protection est-elle définitive ?

Oui le correctif est définitif mais certains contrôles de sécurité de FixMyPrestaShop nécessitent d'être lancés régulièrement, c'est pourquoi il est important de scanner régulièrement sa boutique avec notre outil FixMyPrestaShop.

Celui-ci est disponible dans toutes nos offres sans surcoût car il est indispensable :

plus d'une centaine de points de contrôle sont vérifiés sur votre boutique.

Que fait techniquement la protection de FixMyPrestaShop ?

L'outil détecte la version de PrestaShop de la boutique, puis en fonction de la version utilisée (1.7.0, 1.7.1, 1.7.2, 1.7.3, 1.7.4, 1.7.5 ou 1.7.6), sauvegarde et remplace 4 fichiers de l'installation dans le dossier "/classes/form/" (à condition qu'il n'y ait pas d'override détecté). En cas d'empêchement ou d'override détecté, un retour en arrière est possible afin de laisser une agence étudier techniquement la solution. Cette action est suffisante pour protéger la boutique de la vulnérabilité détectée.

Par contre, elle ne modifie pas le front office de la boutique. Un patch est nécessaire pour corriger un dysfonctionnement mineur : lors de l'édition d'une adresse dans le processus de commande, cette adresse peut être dupliquée plutôt que modifiée. Votre agence peut résoudre ce problème grace à ce commit Git 2. EDIT du 21/04/2020 : ce problème a été corrigé dans la version 1.7.6.5 de PrestaShop : vous n'avez plus besoin d'en tenir compte si vous migrez vers cette version (ou supérieure)

Plus d'informations techniques pour les développeurs :

- Post officiel PrestaShop sur le blog Build (en anglais)

- GitHub Security Advisory: GHSA-mhfc-6rhg-fxp3 et commit Git du fix (inclus dans 1.7.6.4), commit Git 2 du fix (inclus dans 1.7.7.0)

- CVE reference: CVE-2020-5250

Voici les avantages de passer par FixMyPrestaShop :

- Pas de module supplémentaire à installer

- Tout le travail technique est fait en 1 clic pour faire gagner un temps considérable (4 fichiers * 8 versions nécessaires = 32 manipulations disponibles en 1 clic)

- Possibilité de revenir en arrière en 1 clic

- Faire un scan régulièrement de sa boutique permet de contrôler tous les éléments de sécurité et pas uniquement cette faille, pour s'assurer que la boutique est sécurisée

Articles liés

Catégories

- Tous les articles

- Webinaires

- Events

- Corporate

- Fonctionnalités

- Astuces

- E-Commerce

- Sécurité

- Témoignages

- B2B Prestataire Web - Agence Com et Marketing

- B2B Services/produits aux entreprises (B2B)

- Alimentation - Boissons

- Automobile - Moto - Cycle

- Biens culturels - Edition - Photo - Vidéo

- Bijoux & Accessoires

- Bricolage - Jardinage - Animalerie

- Cadeaux et Fêtes

- Cosmétique - Hygiène - Parfumerie

- Décoration - Design

- Equipement de maison - Meubles - Literie

- Informatique - Electronique - Téléphonie

- Jeux - Jouets - Loisirs

- Mode - Chaussures - Habillement

- Santé - Pharmacie

- Sports